XRP Ledger Vakfı, resmi JavaScript yazılım geliştirme kiti (SDK) içinde keşfedilen ciddi bir güvenlik açığı hakkında uyarıda bulundu. Söz konusu güvenlik açığı, geliştiricilerin XRP Ledger(XRPL) ile etkileşim kurmak için kullandığı araçlarda ortaya çıktı.

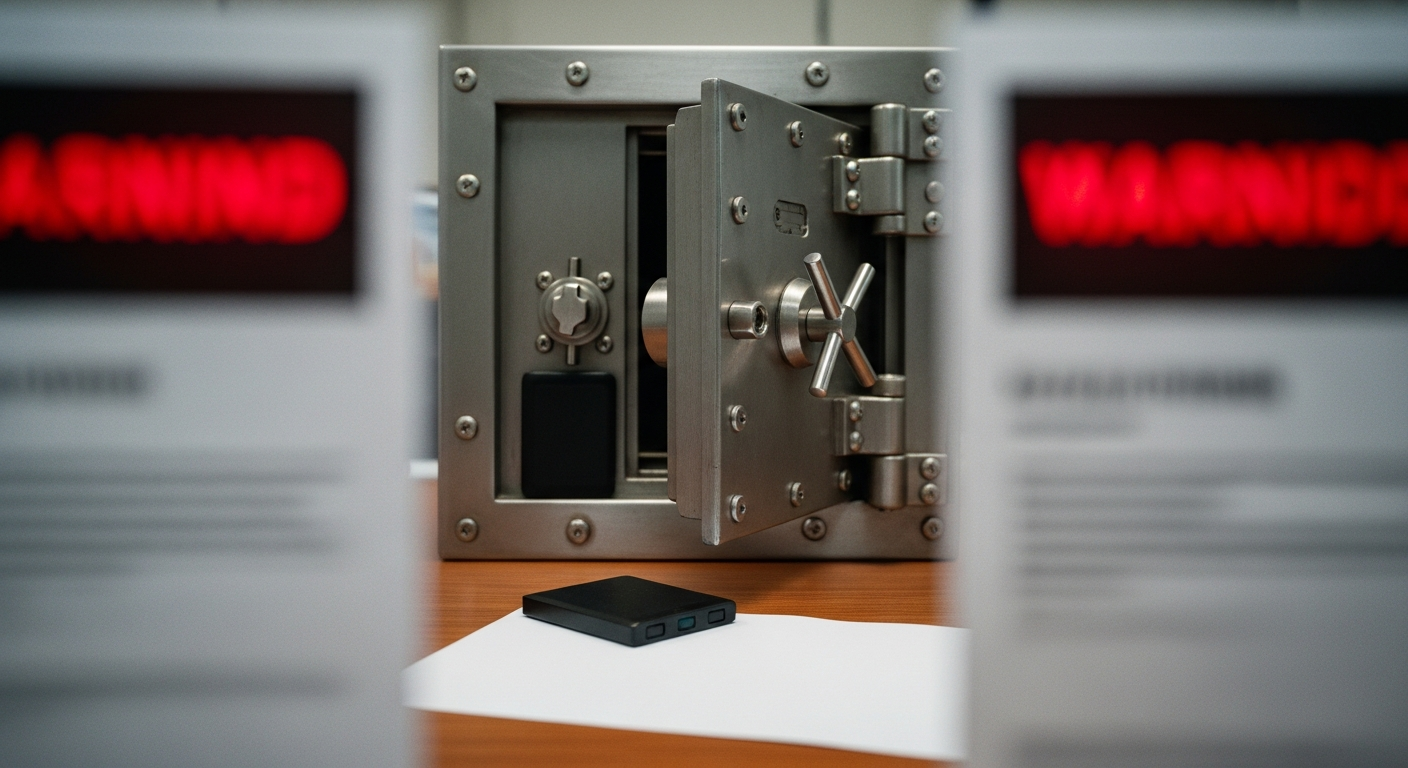

21 Nisan’da, güvenlik firması Aikido Security, NPM (Node Package Manager) platformunda yayınlanan bazı yazılım sürümlerinin, kullanıcıların gizli anahtarlarını çalabilecek *arka kapılar* içerdiğini bildirdi. Bu tehlikeli sürümler, XRP ekosisteminde yaygın şekilde kullanılan xrpl.js yazılım paketinde tespit edildi.

XRPL Labs CEO’su ve kurucusu Wietse Wind, kendi geliştirdikleri Xumm cüzdanının xrpl.js paketini değil, xrpl-client ve xrpl-accountlib adlı bağımsız kütüphaneleri kullandığını belirterek, bu güvenlik açığından etkilenmediklerini açıkladı. Wind’in açıklamasına göre, kötü amaçlı kodlar, oluşturulan ya da içe aktarılan gizli anahtarları saldırganın sunucusuna gönderiyordu. Böylece saldırganlar, cüzdanda fon birikmesini bekleyip ardından bu varlıkları çalabiliyordu.

Wind, son dönemde xrpl.js ya da türevi araçlarla cüzdan oluşturan kullanıcıların, cüzdanlarının *tehlikeye atılmış* olduğunu düşünerek en kısa sürede varlıklarını yeni ve güvenli bir cüzdana taşımaları gerektiğini vurguladı.

XRP Ledger Vakfı ise bu tehdit karşısında hızlı bir adım atarak, zararlı kodlardan arındırılmış yeni bir NPM paketi sürümü yayınladı. Böylece geliştiricilerin XRPL SDK’sını güvenli bir şekilde kullanmaya devam etmeleri sağlandı.

Güvenlik açığı, Aikido Security’nin otomatik tehdit izleme sistemleri sayesinde tespit edildi. Sistem, NPM üzerindeki XRPL paket güncellemelerinde şüpheli aktivite fark edince detaylı analiz başlatıldı. XRPL paketinde yapılan değişikliklerin XRP Ledger’ın resmi GitHub sayfasındaki yayınlarla eşleşmediği görüldü. Özellikle “mukulljangid” adlı bir kullanıcı tarafından yüklenen beş yeni sürümün içerdiği bazı anormal kodlar dikkat çekti.

İncelenen zararlı sürümlerde “checkValidityOfSeed” adlı bir işlev yer alıyor ve bu işlev, kullanıcı yeni bir cüzdan oluşturduğunda, gizli anahtarların “0x9c.xyz” adlı şüpheli bir dış sunucuya gönderilmesine neden oluyordu. İlk zararlı sürümler (v4.2.1 ve v4.2.2), backdoor kodlarını derlenmiş JavaScript dosyalarına gizlemişken, sonraki versiyonlar (v4.2.3 ve v4.2.4) kötü amaçlı kodu doğrudan TypeScript kaynak dosyalarına ekleyerek tespiti daha da zorlaştırmıştı. Ek olarak, paketteki *package.json* dosyasında Prettier ve build script gibi geliştirme araçları kasıtlı olarak kaldırıldı, bu da saldırının bilinçli olarak yapıldığını gösterdi.

Bu olay, Ripple’ın kısa süre önce 1 milyar 250 milyon dolara (yaklaşık 1 trilyon 775 milyar TL) prime brokerlık şirketi Hidden Road’u satın aldığını duyurmasının hemen ardından yaşandı. Uzmanlara göre bu satın alma, XRPL’nin kurumsal sermaye için *önemli bir kanal* haline gelmesinin yolunu açabilir.

Yorum 0