Bitcoin(BTC) topluluğunda ciddi güvenlik endişelerine yol açan yeni bir gelişme yaşandı. C++ tabanlı bir geliştirme kütüphanesinde tespit edilen kritik açık nedeniyle dünya genelinde kullanılan 120 binden fazla dış cüzdanın ‘hacklenme riski’ taşıdığı ortaya çıktı. Güvenlik zafiyeti, cüzdan oluştururken temel alınan ‘rasgele sayı üretimi (RNG)’ mekanizmasındaki bir hatadan faydalanarak, saldırganların özel anahtarlara kolayca ulaşabilmesine imkân tanıyor.

Söz konusu güvenlik açığı, Libbitcoin Explorer (bx) adlı açık kaynak kütüphanenin 3.x sürümünde kullanılan ‘Mersenne Twister-32’ algoritmasından kaynaklanıyor. Sistem saati gibi öngörülebilir bir kaynağı tohum (seed) olarak kullanan bu algoritma, yalnızca 2⁻³² farklı kombinasyona izin veriyor. Bu da yüksek işlem gücüne sahip bilgisayarlarla saldırganların kısa sürede tüm olası anahtarları denemesine olanak sağlıyor. Güvenlik araştırmacılarına göre; güçlü bir PC ile ‘sadece birkaç gün içinde’ bir cüzdanın şifresi kırılabilecek kadar zayıf bir yapı söz konusu.

Bu açık aslında ilk kez 2023 Kasım’da gün yüzüne çıkan ‘Milk Sad’ vakası kapsamında duyulmuştu. Ancak aradan zaman geçmesine rağmen birçok kullanıcı hâlâ tehlikeye açık durumda. Özellikle 2017 ila 2023 yılları arasında bx 3.x ya da bu kütüphane temelli platformlarla – örneğin Trust Wallet gibi – cüzdan oluşturanların potansiyel hedef konumunda olduğu belirtiliyor.

Bu kütüphane ile oluşturulan cüzdanlarda rasgele sayı üretiminin yeterince güvenli olmaması, Bitcoin(BTC) varlıklarının kötü niyetli kişilerce görece ‘kolayca ele geçirilebileceği’ anlamına geliyor. Popüler donanım cüzdanı markası OneKey, sosyal medya üzerinden yaptığı açıklamada “gerek donanım gerek yazılım cüzdanlarımızın söz konusu kütüphaneyi kullanmadığını ve bu güvenlik açığından etkilenmediğini” belirterek kullanıcıları rahatlattı.

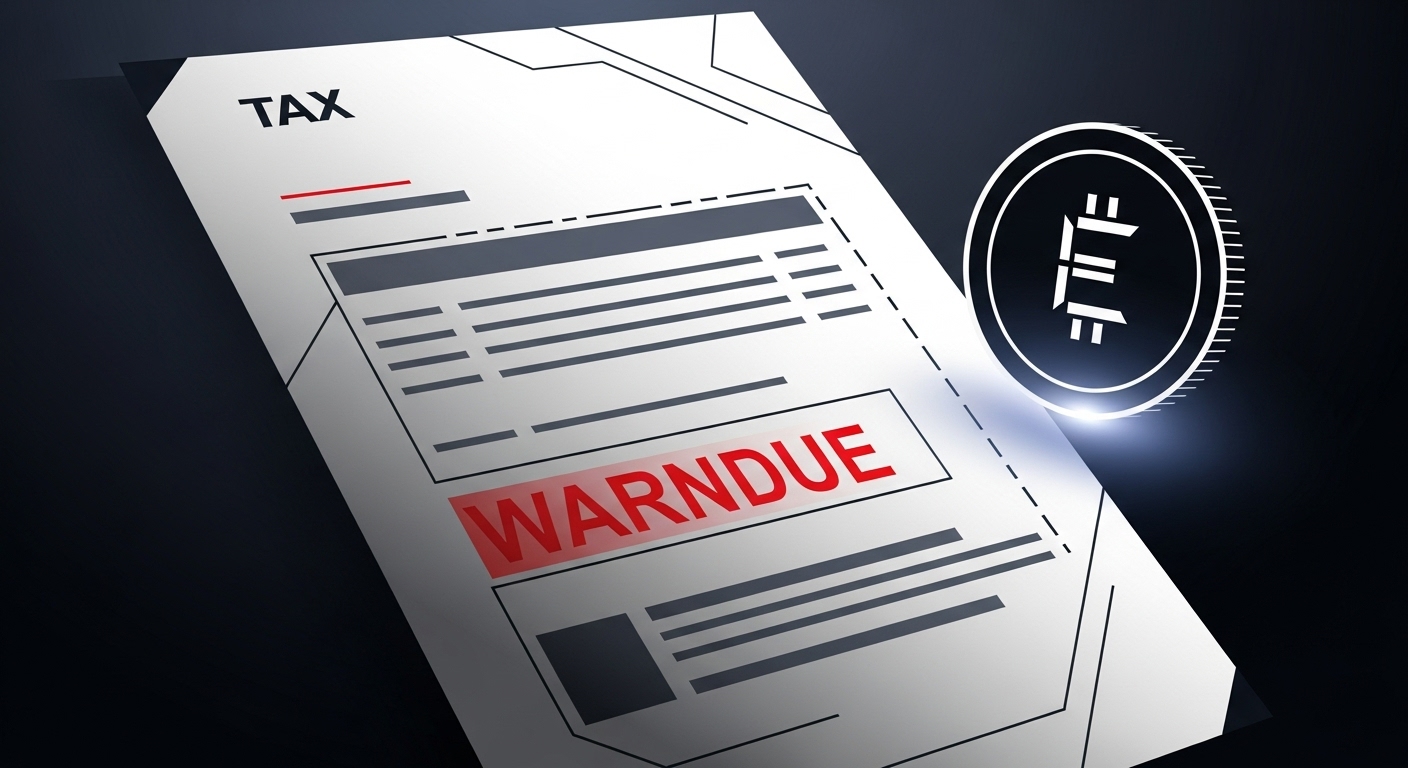

Uzmanlar bu tür tehditlere karşı alınması gereken üç önemli önlemi şöyle sıralıyor:

1. Eski yazılım sürümleri ya da riskli kütüphaneler aracılığıyla oluşturulmuş Bitcoin(BTC) cüzdanları, vakit kaybetmeden CSPRNG (kriptografik güvenlikli rastgele sayı üreticisi) kullanan yeni cüzdanlara aktarılmalı.

2. BIP39 standardına uygun yeni bir ‘seed phrase’ oluşturularak şifreleme güvenliği güçlendirilmeli.

3. Potansiyel olarak etkilenmiş tüm kâğıt cüzdanlar ve donanım cüzdanları kontrol edilmeli ve mümkün olan en güncel sürüme yükseltilmeli.

‘Cüzdan’ oluşturmanın blokzinciri altyapısında ne denli kritik bir rolü olduğu bilinirken, bu olay küçük bir yazılım seçiminin ne kadar büyük tehditlere yol açabileceğini çarpıcı şekilde ortaya koydu. Uzmanlara göre bu durum yalnızca kullanıcılar için değil, cüzdan hizmeti sunan geliştiriciler için de ‘güvenlik ve rastgelelik’ konularına daha fazla özen gösterilmesi gerektiğine dair güçlü bir uyarı niteliğinde.

Yorum 0