Adres zehirleme(address poisoning) dolandırıcılığı, cüzdan ‘özel anahtar’ güvenliğine dokunmadan büyük kayıplara yol açıyor. Saldırganlar blokzincir yapısını ya da kriptografi sistemini kırmıyor. Yalnızca işlem geçmişini ustaca manipüle ederek, kullanıcının “gözüm bu adrese alışkın” diye düşündüğü sahte bir adrese para göndermesini sağlıyor.

2025’te bir kullanıcı, yanlış kopyaladığı adrese 50 milyon dolar değerinde Tether(USDt) göndererek büyük bir kayıp yaşadı. 2026 Şubat’ında ise Phantom cüzdanın sohbet özelliğini hedef alan bir oltalama saldırısında adres zehirleme tekniği kullanıldı ve yaklaşık 3,5 adet sarılı Bitcoin wBTC, o dönemki fiyatla 264 bin dolar tutarında varlık çalındı. Sadece ‘arayüz kandırmacası’ ile bile onlarca milyon dolarlık kayıpların ortaya çıkabildiği net şekilde görülmüş oldu.

Bu tür olaylar artınca, Binance(BNB) kurucu ortağı Changpeng Zhao(CZ) başta olmak üzere pek çok sektör temsilcisi, cüzdan servislerinde daha güçlü koruma mekanizmalarının zorunlu hale getirilmesi gerektiğini açıkça dile getirmeye başladı. Sorunun odağında artık ‘özel anahtar sızıntısı’ değil, kullanıcı davranış kalıpları ve cüzdan ekranlarının tasarımı olduğuna dair farkındalık hızla yayılıyor.

Adres zehirlemede saldırganlar, klasik saldırılardan farklı olarak özel anahtar çalmaya ya da akıllı kontrat açıklarına odaklanmıyor. On-chain üzerinde herkese açık verileri ve kullanıcıların alışkanlıklarını hedefliyorlar. Genel saldırı akışı şöyle işliyor:

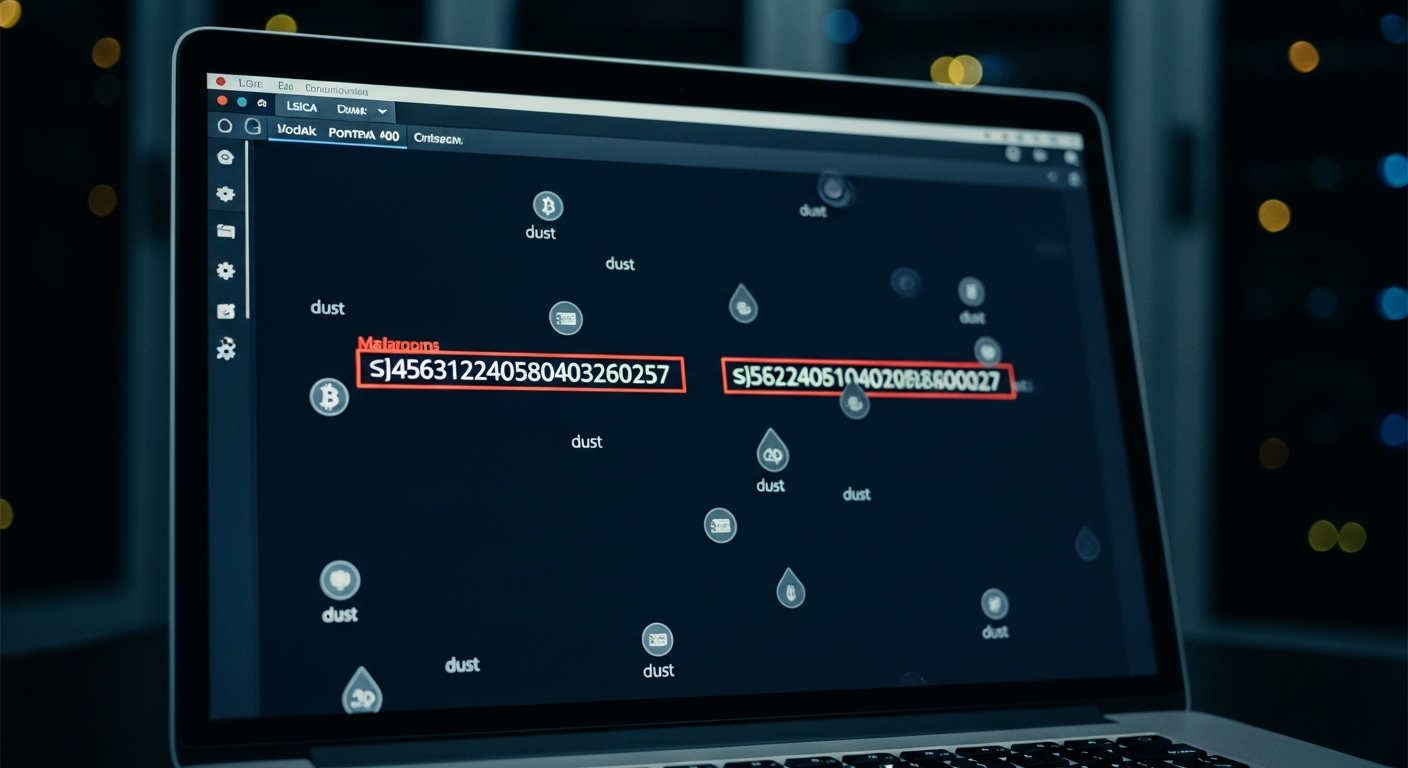

Önce dolandırıcı, blokzincir verilerini tarayarak yüksek bakiyeli cüzdanları belirliyor. Ardından kurbanın sık para gönderdiği adresleri analiz ediyor ve bu adreslere çok benzeyen yeni bir cüzdan oluşturuyor. Örneğin Ethereum(ETH) tabanlı adresler 0x ile başlayan 42 karakterlik harf-rakam kombinasyonlarından oluşuyor. Fakat çoğu cüzdan arayüzünde bu adresler “ilk birkaç karakter + … + son birkaç karakter” biçiminde kısaltılarak gösteriliyor. Saldırgan da bu zafiyetten yararlanarak “başı ve sonu aynı görünen, ortası farklı” adresler üretiyor.

Sonraki adımda devreye ‘toz transferi’ denilen çok küçük miktarlı gönderimler giriyor. Dolandırıcı, oluşturduğu sahte adresten kurbanın cüzdanına çok az miktarda token yolluyor ya da 0 değerli bir işlem oluşturuyor. Böylece bu sahte adres, cüzdanın “son işlemler” listesinde doğal bir kayıt gibi görünmeye başlıyor. Zamanla kullanıcı, geçmiş işlemlerinden adres kopyalarken düzenli kullandığı gerçek adresle bu sahte adresi karıştırıp, yanlış adrese transfer yapabiliyor.

Bu süreçte kurbanın cüzdanına ya da özel anahtarına fiziksel ya da dijital bir müdahale olmuyor. Blokzincirin kriptografik güvenliği de delinmiyor. Saldırı tamamen kullanıcının dikkatsizliği ve “daha önce gördüğüm desen, o halde güvenlidir” psikolojisi üzerine kuruluyor.

Ethereum’un katman-2 ölçekleme çözümlerinin hızla büyümesiyle birlikte bu yöntemin daha da yaygınlaştığı düşünülüyor. İşlem ücretlerinin ucuzlaması sayesinde saldırganlar binlerce, hatta on binlerce toz transferini düşük maliyetle sistemin her tarafına yayabiliyor.

Adres zehirlemenin kalbinde, insan gözünü “alışıldık bir görünüme” ikna etme çabası var. Ethereum uyumlu zincirlerde cüzdan adresleri uzun 16’lık sayı sisteminde yazılmış dizilerden oluşuyor. Kullanıcıların bu adreslerin tüm karakterlerini tek tek kontrol etmesi gerçekçi değil. Bu nedenle çoğu cüzdan sadece baştaki ve sondaki birkaç karakteri gösteriyor. Asıl açık da bu kısaltılmış gösterimde ortaya çıkıyor.

Örneğin normal bir Ethereum adresi şöyle olsun:

0x742d35Cc6634C0532925a3b844Bc454e4438f44e

Saldırgan bunu taklit ederek şu adrese benzer bir yapı oluşturabiliyor:

0x742d35Cc6634C0532925a3b844Bc454e4438f4Ae

İlk ve son kısımlar gözle baktığınızda hemen hemen aynı. Ortadaki bazı karakterler ve sondaki birkaç harf-rakam farkı, kısaltılmış görünümde kolayca gözden kaçıyor. Bu tür adresleri seri şekilde üretebilmek için dolandırıcılar, GPU tabanlı “özelleştirilmiş (vanity) adres üretici” araçlara başvuruyor. Belirli desenleri içeren adresleri otomatik olarak tarayan bu araçlarla, birkaç dakika içinde binlerce benzer adres üretmek mümkün.

Bazı blok gezginleri, bu tür toz transferlerini otomatik saptayıp “spam” ya da “şüpheli işlem” olarak etiketlemeye başladı. Ancak kullanıcı, gezgini açıp işlemleri tek tek incelemedikçe, cüzdan uygulamasındaki son işlemler listesinde bu kayıtlar hâlâ normal hareketler gibi görünüyor.

Adres zehirlemenin bu kadar etkili olmasının sebebi, teknik açıdan karmaşık olmamasına rağmen başarı oranının yüksek olması. Bunda hem insan doğası hem de kullanıcı deneyimi tasarımının sınırları rol oynuyor.

İlk olarak insan faktörü var. Uzun kripto adreslerini her seferinde baştan sona kontrol etmek çoğu kişi için uygulanabilir değil. İnsan beyni refleks olarak yalnızca başlangıç ve bitiş kısımlarına bakıp “büyük ölçüde aynı” olduğuna kanaat getiriyor. Saldırganlar tam da bu “üstünkörü kontrol” alışkanlığını hedef alıyor.

İkinci olarak, kullanım kolaylığı için eklenen özellikler ters etki yaratabiliyor. Birçok cüzdanda, son gönderim yapılan adresin yanında “kopyala” düğmesi bulunuyor. Sürekli aynı adrese fon transfer eden biri için pratik bir özellik. Fakat araya sıkıştırılmış bir spam işlem, bu hafifliği avantaja çeviriyor. On-chain araştırmacı ZachXBT gibi analistler, gerçek vakaları incelerken pek çok mağdurun bu “son işlemlerden kopyala” işlevini kullanarak zararlı adresi alıp kullandığını ortaya koyduğunu vurguluyor.

Üçüncü nokta ise blokzincirin yapısal özellikleriyle ilgili. İzin gerektirmeyen yapıda herkes, herhangi bir adrese token gönderebiliyor. Cüzdan uygulamaları da genellikle tüm giriş-çıkış işlemlerini filtresiz gösteriyor. Kullanıcılar da “cüzdanıma gelen bir işlem” olduğu için bu adresleri bilinçaltında güvenilir sayabiliyor. Böylece teknik açıdan bir açık olmasa da, kullanıcı davranışı ve arayüz tasarımı saldırı yüzeyine dönüşmüş oluyor.

Sonuçta bu dolandırıcılığın özü “anahtar güvenliği”nden değil, “karşı taraf adresini doğrulama sürecinden” geçiyor. Özel anahtar, yalnızca “bu işlemi onaylayanın siz olduğunu” kanıtlıyor; fakat “paranın doğru kişiye gidip gitmediğini” kontrol etmiyor. Bir kez imzalanan işlem geri alınamıyor, blokzincir de bu kaydı kalıcı olarak tutuyor. Sistem tasarlandığı gibi çalışırken, tek bir anlık hata sonsuza kadar on-chain olarak kaydediliyor.

Adres zehirleme, teknik bir güvenlik açığından çok, kullanıcı alışkanlığına saldıran bir yöntem olduğu için, küçük davranış değişiklikleriyle riski önemli ölçüde azaltmak mümkün. Üstelik bunun için ileri seviye teknik bilgiye gerek yok.

Kullanıcılar açısından en kritik nokta ‘adres yönetimi’. Sık sık para gönderilen adresler, cüzdanın adres defteri ya da beyaz liste özelliğine kaydedilmeli ve yalnızca buradaki kayıtlar üzerinden seçim yapılmalı. Gönderimden hemen önce mümkünse tüm adres baştan sona kontrol edilmeli; bu mümkün değilse en azından ayrı bir doğrulama aracıyla karakterler karşılaştırılmalı.

Ayrıca “son işlemler listesinden adres kopyalama” alışkanlığından kaçınmak daha güvenli. Kolaylık sağlıyor gibi görünse de, adres zehirleme saldırılarının büyük kısmı tam da bu noktadan hedefi vuruyor. Cüzdanda beliren, çok küçük tutarlı ya da 0 değerli, açıklaması belirsiz transferleri ise “olası dolandırıcılık sinyali” olarak değerlendirmek ve görmezden gelmek ya da ilgili platforma bildirmek daha doğru bir yaklaşım.

Cüzdan geliştiricilerinin de atabileceği somut adımlar bulunuyor. En başta, çok düşük tutarlı veya 0 değerli işlemleri otomatik gizleyip bunları ayrı bir “spam” sekmesine taşıyan filtreleme seçenekleri öne çıkıyor. Kullanıcı, daha önce kaydettiği adreslere çok benzeyen ama aslında farklı bir hedefe para göndermeye kalktığında, metin benzerliğini ölçen algoritmalarla “benzer adrese transfer uyarısı” göstermek de mümkün.

İşlem imzalanmadan önce bir “simülasyon” çalıştırmak, beklenen alıcı adresini daha önce güvenli olarak işaretlenen listeyle karşılaştırmak ve şüpheli durumlarda ek uyarı vermek de etkili çözümlerden biri. Zincir üstü izleme hizmetleri veya ortak kara liste sistemleriyle entegrasyon sayesinde, önceden tespit edilmiş zehirlenmiş adreslere yönelik gerçek zamanlı uyarılar da kullanıcı güvenliğini artırabilir.

Adres zehirleme, blokzincirin şeffaflığı ve açıklığıyla, kullanıcıya kolaylık sağlamak için tasarlanan arayüz özelliklerinin birleştiği noktada ortaya çıkan bir ‘gölge’ alanı andırıyor. “Özel anahtarımı koruduğum sürece güvendeyim” anlayışının hızla geçerliliğini yitirdiği bu dönemde, hem kullanıcıların hem de hizmet sağlayıcıların “adres kontrolü” adımını yeniden düşünmesi gerekiyor. Son tahlilde bu yöntem, kriptografiyi kırmak yerine insanı ve arayüz tasarımını hedef alan, sabırlı ve ısrarlı bir sosyal mühendislik taktiği olarak öne çıkıyor.

Yorum 0